Die Sicherheit von Systemen und Daten ist heute mehr denn je von entscheidender Bedeutung. Organisationen, Unternehmen und Einzelpersonen stehen vor einer stetig wachsenden Anzahl von Bedrohungen, z. B. Cyberangriffe, Datenlecks und Identitätsdiebstahl. Effektive Sicherheitsmaßnahmen schaffen Abhilfe und schützen Systeme und Daten. Identity und Access Management (IAM), ist eine entscheidende Komponente für die Gewährleistung der digitalen Sicherheit. In diesem Artikel werden wir IAM auf verständliche Weise erklären sowie auf die Vorteile und Funktionsweise eingehen.

Inhaltsverzeichnis

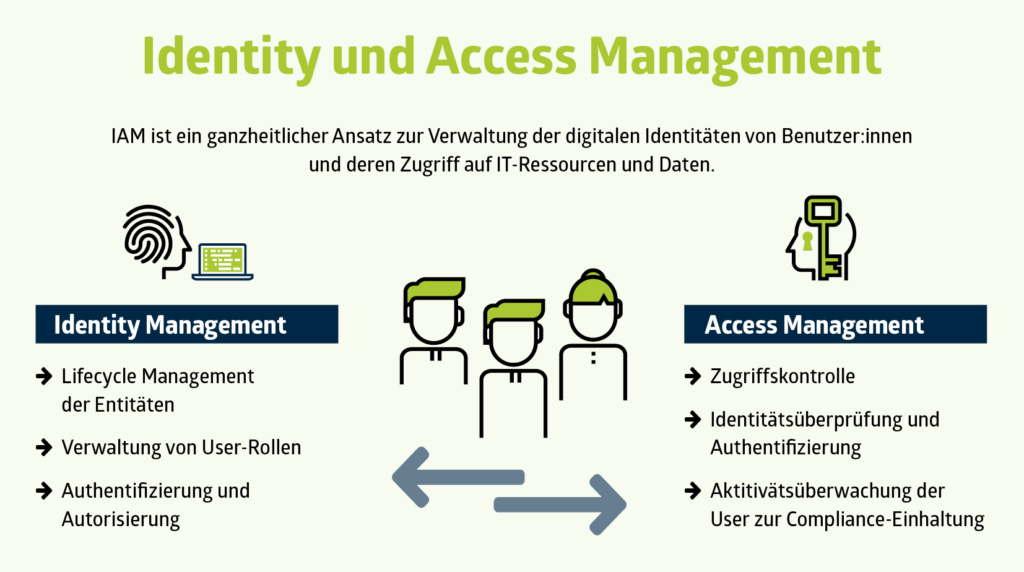

Was ist Identity und Access Management (IAM)?

IAM ist eine umfassende Sicherheitslösung, die es Unternehmen ermöglicht, die digitalen Identitäten von Benutzer:innen und deren Zugriff auf Ressourcen und Daten in einer digitalen Umgebung zu verwalten. Es handelt sich also um die Kontrolle über „Wer hat Zugriff auf was“ in einer IT-Infrastruktur.

Identity Management

Identity Management ist der Prozess der Verwaltung digitaler Identitäten, einschließlich der Erstellung, Aktualisierung und Löschung von Benutzerkonten. Damit soll sichergestellt werden, dass Benutzer:innen angemessenen Zugriff auf Ressourcen und Dienste erhalten. Es befasst sich mit der Organisation und Pflege von Identitätsinformationen, um die Sicherheit und Effizienz in IT-Systemen zu gewährleisten.

Access Management

Das Access Management (Zugriffsverwaltung) legt fest, welche Benutzer:innen oder Entitäten auf welche Ressourcen und Daten in einem IT-System zugreifen dürfen. Es beinhaltet die Kontrolle und Überwachung von Zugriffsrechten und die Durchsetzung von Sicherheitsrichtlinien, um unbefugte Zugriffe zu verhindern und die Datensicherheit zu gewährleisten. Access Management kann granulare Berechtigungen und Rollenverwaltung umfassen, um den Zugriff so präzise wie möglich zu steuern.

Wie funktioniert IAM?

IAM funktioniert auf der Grundlage von Identitäten, Berechtigungen und Richtlinien:

- Identitäten: Jede:r Benutzer:in oder jede Entität, die auf Ressourcen zugreifen möchte, hat eine eindeutige digitale Identität. Diese Identität kann ein Benutzername, eine E-Mail-Adresse oder eine andere Kennung sein.

- Berechtigungen: Jede Identität hat bestimmte Berechtigungen, die definieren, auf welche Ressourcen oder Dienste zugegriffen werden kann. Berechtigungen können sehr granular sein und reichen von „Lesen“ bis „Schreiben“ und „Löschen“.

- Richtlinien: IAM verwendet Richtlinien, um festzulegen, welche Identitäten auf welche Ressourcen zugreifen dürfen und welche Aktionen sie durchführen können. Diese Richtlinien sind Regeln, die von Administrator:innen erstellt und verwaltet werden.

- Authentifizierung & Autorisierung: Bei einer Benutzeranmeldung (Authentifizierung) überprüft das IAM-System seine Identität und kontrolliert dann die bereitgestellten Berechtigungen und Richtlinien, um zu entscheiden, ob der Zugriff gewährt oder verweigert wird (Autorisierung).

Welche Service Komponenten gibt es im IAM?

IAM besteht aus verschiedenen Servicekomponenten, die zusammenarbeiten, um die Identitätsverwaltung und den Zugriff auf Ressourcen in einer Organisation zu steuern. Die genauen Komponenten können je nach dem verwendeten IAM-System variieren. Hier sind einige der häufigsten Servicekomponenten im IAM:

| IAM Servicekomponente | Beschreibung |

|---|---|

| Authentifizierungsservice | Benutzer:innen können sich hiermit auf sichere Weise anmelden. Dies kann die Verwendung von Benutzernamen und Passwörtern, die Zwei-Faktor-Authentifizierung (2FA) , biometrische Daten oder andere Authentifizierungsmethoden umfassen. |

| Autorisierungsservice | Dieser Service definiert, welche Aktionen oder Ressourcen Benutzer:innen basierend auf ihren Berechtigungen und Richtlinien ausführen können. Er überwacht und steuert den Zugriff auf Ressourcen. |

| Benutzerverwaltungsservice | Dieser Service ermöglicht die Erstellung, Aktualisierung und Löschung von Benutzerkonten und Identitäten. Er verwaltet Benutzerinformationen und Zugriffsrechte. |

| Richtlinien- und Rollenverwaltungsservice | Hiermit können Administrator:innen Richtlinien und Rollen erstellen und verwalten. Diese legen fest, wer auf welche Ressourcen zugreifen kann. |

| Single Sign-On (SSO) | Ermöglicht Benutzer:innen, sich einmal anzumelden und dann nahtlos auf mehrere Dienste und Anwendungen zuzugreifen, ohne sich erneut anmelden zu müssen. Dies erhöht die Benutzerfreundlichkeit und die Sicherheit. |

| Verzeichnisdienste | Diese Komponente speichert Benutzerinformationen und -profile. Hierzu gehören LDAP (Lightweight Directory Access Protocol) oder Active Directory-Dienste. |

| Audit- und Überwachungsservice | Dieser Service zeichnet alle Aktivitäten im IAM-System auf, um Sicherheitsverletzungen zu erkennen und Compliance-Anforderungen zu erfüllen. |

| Self-Service-Portale | Benutzer:innen können mit Hilfe der Self-Service-Portale ihre eigenen Passwörter zurückzusetzen, Profilinformationen aktualisieren und bestimmte Zugriffsrechte selbst verwalten. |

| Passwort-Management-Service | Hiermit werden Funktionen wie Passwortrichtlinien, Ablaufdaten für Passwörter und Passwort-Rücksetzungsdienste bereitgestellt. |

Diese Servicekomponenten arbeiten zusammen, um die Identitäts- und Zugriffsverwaltung in einer Organisation zu unterstützen, die Sicherheit zu erhöhen und die Einhaltung von Vorschriften sicherzustellen. Je nach den spezifischen Anforderungen und Zielen einer Organisation können IAM-Systeme angepasst und erweitert werden.

IAM-Technologien im Überblick

Um digitale Identitäten zuverlässig zu verwalten, kommen verschiedene Technologien und Konzepte zum Einsatz. Moderne IAM-Systeme kombinieren mehrere Methoden, um sowohl Sicherheit als auch Benutzerfreundlichkeit zu gewährleisten.

- Single Sign-On (SSO): Ermöglicht Nutzer:innen, sich einmal zu authentifizieren und anschließend auf mehrere Anwendungen oder Dienste zuzugreifen – ohne sich erneut anmelden zu müssen. Das reduziert nicht nur den Aufwand für Benutzer:innen, sondern minimiert auch die Angriffsfläche durch weniger Anmeldeprozesse.

- Multi-Faktor-Authentifizierung (MFA): Bei der Multi-Faktor-Authentifizierung wird der Zugriff zusätzlich zur Eingabe eines Passworts durch einen zweiten Faktor abgesichert – etwa durch einen SMS-Code, eine Authenticator-App oder einen biometrischen Scan. MFA ist heute ein zentraler Baustein in jeder IAM-Strategie zur Abwehr von Phishing- und Brute-Force-Angriffen.

- Role-Based Access Control (RBAC): Erlaubt die Vergabe von Berechtigungen basierend auf der Rolle eines Benutzers / einer Benutzerin innerhalb der Organisation. Dadurch wird sichergestellt, dass Mitarbeitende nur auf Daten und Systeme zugreifen können, die sie wirklich benötigen.

- Identity Federation & SAML / OAuth: Mit Identity Federation lassen sich Identitäten über Unternehmensgrenzen hinweg nutzen. Standardprotokolle wie SAML (Security Assertion Markup Language) oder OAuth 2.0 ermöglichen es, dass sich Benutzer z. B. mit ihrem Microsoft-, Google- oder Facebook-Konto bei einer externen Anwendung authentifizieren.

- Zugriffsüberwachung & Auditierung: Moderne IAM-Systeme bieten auch Funktionen zur Überwachung und Protokollierung von Zugriffen. So lassen sich verdächtige Aktivitäten frühzeitig erkennen, Compliance-Anforderungen erfüllen und Sicherheitsvorfälle schnell untersuchen.

Warum ist IAM wichtig: Das sind die Vorteile

Unternehmen schützen mit IAM sensible Daten und stellen gleichzeitig sicher, dass nur autorisierte Benutzer:innen auf diese Daten zugreifen können. Weitere Vorteile von IAM im Detail sind:

- Minimierung von Sicherheitsrisiken: IAM stellt sicher, dass nur autorisierte Personen oder Systeme auf bestimmte Ressourcen zugreifen können. Dadurch werden Datenlecks, Identitätsdiebstahl und unbefugte Zugriffe minimiert.

- Compliance & Auditierung: IAM unterstützt Unternehmen dabei, gesetzliche und branchenspezifische Compliance-Anforderungen zu erfüllen. Es erleichtert die Nachverfolgung von Zugriffen und Aktionen, was bei Audits und Prüfungen entscheidend ist.

- Effiziente Ressourcenverwaltung: Durch die Automatisierung von Aufgaben wie Benutzererstellung, Zugriffsrechte und Berechtigungen wird die Verwaltung von Ressourcen effizienter. IT-Teams werden dadurch entlastet und menschliche Fehler reduziert.

- Granulare Zugriffskontrolle: Unternehmen können mit IAM genau festlegen, welche Benutzer:innen auf welche Ressourcen und Daten zugreifen dürfen – basierend auf Rollen oder individuellen Richtlinien. Auch externe Identitäten, z. B. Kund:innen können mit IAM sicher in Systeme integriert werden.

- Single Sign-On (SSO): SSO reduziert die Komplexität für Benutzer:innen, da sie sich nur einmal anmelden müssen, um auf verschiedene Dienste und Anwendungen zuzugreifen. Dies erhöht die Benutzerfreundlichkeit und Sicherheit.

- Skalierbarkeit: IAM kann problemlos an die Bedürfnisse einer wachsenden Organisation angepasst werden. Es kann neue Benutzer:innen hinzufügen, bestehende löschen oder deren Berechtigungen ändern, wenn sich die Anforderungen ändern.

Beispielanwendungen für IAM

IAM findet in verschiedenen Anwendungsfällen und Branchen Anwendung. Hier sind einige Beispiele für IAM-Anwendungen:

Unternehmens-IT

In Unternehmen wird IAM eingesetzt, um den Zugriff auf interne IT-Ressourcen wie Dateiserver, interne Anwendungen und Cloud-Dienste zu verwalten. Dies gewährleistet, dass Mitarbeiter:innen nur auf die Daten und Systeme zugreifen können, die für ihre Arbeit erforderlich sind.

Finanzdienstleistungen

Banken und Finanzinstitutionen nutzen IAM zur Verwaltung von Benutzerkonten, Überweisungen und Transaktionen. Es stellt sicher, dass nur autorisierte Personen finanzielle Operationen durchführen können.

Gesundheitswesen

Im Gesundheitswesen wird IAM verwendet, um den sicheren Zugriff auf Patientenakten und Gesundheitsdaten zu gewährleisten. Dies gewährleistet die Vertraulichkeit und Integrität von sensiblen medizinischen Informationen.

E-Commerce & Online-Dienste

E-Commerce-Plattformen nutzen IAM, um Benutzerkonten, Zahlungsdaten und Einkaufsprofile zu schützen. Kund:innen können sich sicher anmelden und auf ihre Bestellhistorie zugreifen.

Cloud-Dienste

Anbieter von Cloud-Diensten setzen IAM ein, um Kund:innen die Verwaltung von Benutzerkonten und den Zugriff auf ihre gehosteten Dienste und Daten zu ermöglichen.

Bildungseinrichtungen

Schulen und Universitäten verwenden IAM, um den Zugriff auf Lehrplattformen, E-Learning-Ressourcen und Studentendaten zu verwalten. Dies sorgt für die Sicherheit von Bildungsdaten und gewährleistet die Datenschutzkonformität.

IAM: ein Ausblick

In den kommenden Jahren wird die Rolle von IAM in der digitalen Welt weiter an Bedeutung gewinnen. Mit der zunehmenden Vernetzung von Geräten und Systemen, der wachsenden Bedeutung von Cloud-Diensten und der steigenden Komplexität von Sicherheitsbedrohungen wird IAM immer wichtiger. Es ist zu erwarten, dass sich IAM-Systeme stärker auf Künstliche Intelligenz und maschinelles Lernen stützen, um verdächtiges Verhalten frühzeitig zu erkennen und Sicherheitsverletzungen zu verhindern. Gleichzeitig werden Benutzerfreundlichkeit und Self-Service-Funktionen für die Benutzer:innen kontinuierlich verbessert. Kurz gesagt, die Zukunft von IAM verspricht spannende Entwicklungen, die dazu beitragen werden, Daten und Systeme sicherer und effizienter zu machen.

IAM ist nicht nur eine technische Lösung, sondern ein grundlegender Baustein für den Schutz von Daten und den reibungslosen Betrieb digitaler Systeme. Wenn es darum geht, die digitale Sicherheit zu stärken und die Kontrolle über den Zugriff auf Ressourcen zu behalten, ist IAM zweifellos unverzichtbar.

Wir sind neugierig, ob Du bereits Erfahrungen gemacht hast mit IAM. Kontaktiere uns gern oder hinterlasse einen Kommentar